答案:PHP视频上传需后端验证MIME类型与文件头,限制格式并重命名存储,结合FFmpeg校验内容。

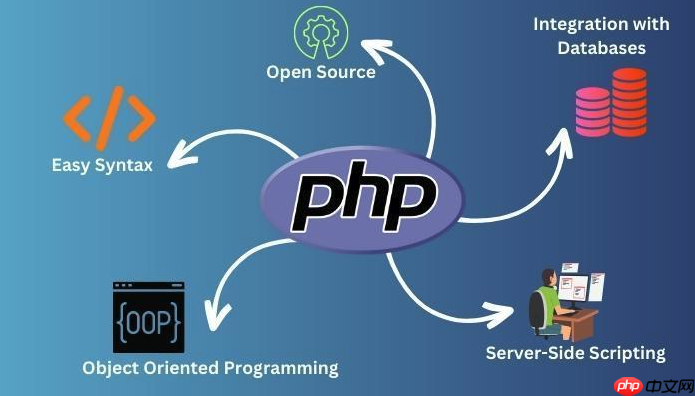

上传视频功能在现代Web应用中很常见,但若处理不当,极易带来安全风险。PHP作为常用服务端语言,在实现视频上传时必须做好安全性检测,防止恶意文件上传、代码执行、服务器资源滥用等问题。

验证文件类型与扩展名

仅靠前端检查文件类型不可靠,攻击者可轻易修改请求绕过。PHP后端必须重新验证:

使用 mime_content_type() 或 finfo_file() 检查真实MIME类型,不能只看 $_FILES['file']['type'] 限制允许的格式,如 mp4、webm、ogg,拒绝 exe、php、sh 等危险扩展 通过文件头(Magic Number)判断是否为合法视频文件,例如 mp4 文件头通常以 ftyp 开头重命名与隔离存储

避免用户上传的文件名被用于路径遍历或覆盖系统文件:

模力视频

模力视频 模力视频 - AIGC视频制作平台 | AI剪辑 | 云剪辑 | 海量模板

51 查看详情

51 查看详情  上传后使用 uniqid() 或 hash_file() 生成唯一文件名,去掉原始扩展名再根据MIME重新添加 将视频文件存放到 Web 根目录之外的目录,或确保上传目录禁止PHP执行(通过 .htaccess 或 Nginx 配置) 设置目录权限为 644,禁止直接执行脚本

上传后使用 uniqid() 或 hash_file() 生成唯一文件名,去掉原始扩展名再根据MIME重新添加 将视频文件存放到 Web 根目录之外的目录,或确保上传目录禁止PHP执行(通过 .htaccess 或 Nginx 配置) 设置目录权限为 644,禁止直接执行脚本限制文件大小与频率

防止服务器磁盘被占满或遭受DoS攻击:

立即学习“PHP免费学习笔记(深入)”;

在 php.ini 中设置 upload_max_filesize 和 post_max_size 代码中通过 $_FILES['file']['size'] 判断是否超出限制(如100MB) 结合会话或用户ID限制单位时间内的上传次数视频内容初步校验

确保上传的是真实可播放的视频,而非伪装成视频的恶意文件:

使用 FFmpeg 检查视频元信息:exec("ffmpeg -i uploaded_video.mp4 2>&1", $output, $ret),返回码为0表示格式合法 提取关键帧或转码一小段,确认文件可正常解析 注意:调用外部命令需过滤参数,防止命令注入,可用 escapeshellarg()基本上就这些。只要做到类型验证、文件隔离、大小控制和内容校验,就能大幅提升PHP视频上传的安全性。不复杂但容易忽略细节。

以上就是PHP上传视频安全性检测_PHP上传视频安全性检测的详细内容,更多请关注php中文网其它相关文章!